DevSecOps: Tích hợp bảo mật vào vòng đời phát triển phần mềm

Mở đầu

Cũng lâu rồi mình mới quay trở lại viết Viblo, cũng lu bu với công việc và thực hiện nốt một vài dự định cá nhân. Chuyện cũng chả có gì lớn lao nhưng gần đây một sản phẩm của bên mình vừa mới triển khai đã gặp sự cố bảo mật nghiêm trọng. Một lỗ hổng bị khai thác dẫn đến rò rỉ dữ liệu người dùng, khiến công ty phải mất hàng tuần để khắc phục, chưa kể đến thiệt hại về uy tín và chi phí pháp lý. Điều đáng nói là, nếu đội dev của bọn mình phát hiện lỗ hổng này sớm hơn trong quá trình phát triển, hậu quả có lẽ đã không nghiêm trọng đến vậy.

Cũng do lâu lâu dự án mình mới pentest lại một lượt. Đúng ra bọn mình nên có mindset rằng bảo mật không thể là bước cuối cùng trong quy trình phát triển phần mềm, mà phải được tích hợp ngay từ đầu. Đây chính là lý do mình bắt đầu tìm hiểu và áp dụng DevSecOps vào dự án.

DevSecOps không chỉ là một tập hợp công cụ hay quy trình, mà còn là một triết lý giúp tích hợp bảo mật vào vòng đời phát triển phần mềm một cách tự nhiên và hiệu quả. Kết hợp bảo mật với DevOps, DevSecOps giúp phát hiện sớm lỗ hổng, tự động hóa kiểm tra bảo mật và nâng cao chất lượng sản phẩm.

Bài viết này sẽ giúp chúng ta hiểu rõ DevSecOps là gì, lợi ích, thách thức, cách hoạt động, và các công cụ phổ biến để áp dụng vào quy trình phát triển phần mềm một cách hiệu quả.

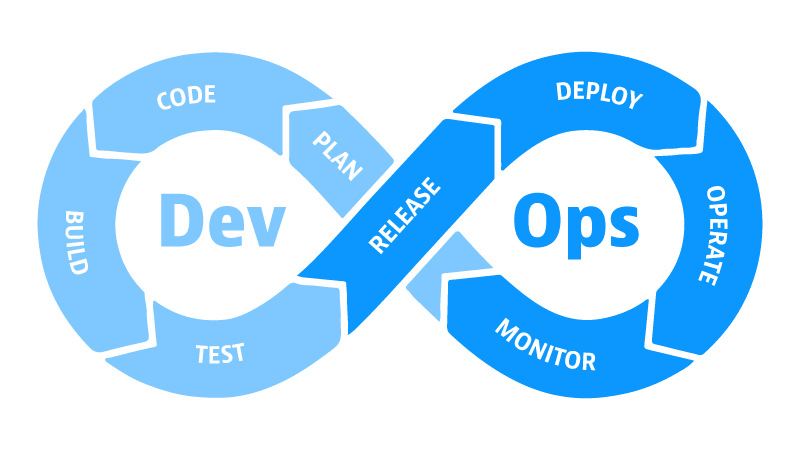

DevOps là gì?

Đầu tiên chúng ta cần phải hiểu được khái niệm về DevOps. Có thể hiểu DevOps (Development & Operations) là cách kết hợp phát triển phần mềm (Development) và vận hành hệ thống (Operations) để giúp triển khai nhanh, linh hoạt, hiệu quả hơn.

Mục tiêu DevOps:

-

Nhanh hơn: Đưa sản phẩm ra thị trường sớm hơn.

-

Tự động hóa: Giảm công việc tay chân, tăng hiệu suất.

-

Chất lượng cao hơn: Nhờ vào kiểm thử liên tục, giám sát chặt chẽ.

-

Hợp tác tốt hơn: Xóa rào cản giữa các nhóm dev, ops, security.

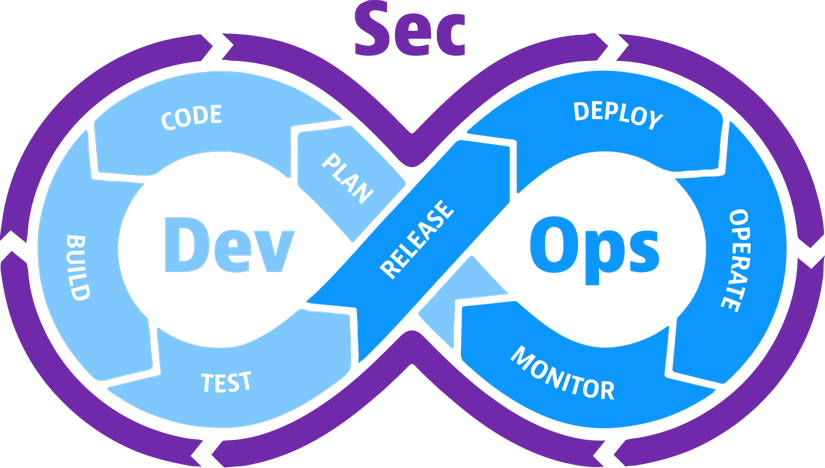

DevSecOps là gì?

DevSecOps là DevOps nhưng có thêm "Sec" - Security (bảo mật). Nghĩa là không đợi đến cuối mới kiểm tra bảo mật, mà phải nhúng nó vào từ đầu và xuyên suốt quá trình phát triển.

Ví dụ: Một công ty fintech dùng DevSecOps để kiểm tra bảo mật API ngay từ đầu, tránh bị hack kiểu SQL Injection.

Quy trình DevSecOps

DevSecOps dựa trên nguyên tắc Shift Left, nghĩa là đưa bảo mật vào sớm nhất có thể trong vòng đời phát triển phần mềm.

Lập kế hoạch:

-

Xác định yêu cầu bảo mật.

-

Phân tích rủi ro bảo mật (Threat Modeling).

-

Định nghĩa các chính sách bảo mật.

Phát triển:

-

Áp dụng các nguyên tắc lập trình an toàn (Secure Coding Practices).

-

Kiểm tra bảo mật mã nguồn bằng công cụ SAST (Static Application Security Testing).

Build:

-

Quét bảo mật các thư viện bên thứ ba bằng SCA (Software Composition Analysis).

-

Kiểm tra tính toàn vẹn của mã nguồn và dependencies.

Kiểm thử:

-

Kiểm thử tĩnh (SAST) và kiểm thử động (DAST - Dynamic Application Security Testing).

-

Kiểm tra xâm nhập (Penetration Testing).

Triển khai:

-

Tích hợp kiểm tra bảo mật vào CI/CD pipelines.

-

Đảm bảo container security nếu sử dụng Docker/Kubernetes.

Vận hành & Giám sát:

-

Giám sát bảo mật liên tục (SIEM - Security Information and Event Management).

-

Ứng phó nhanh với sự cố bảo mật.

Phản hồi & Cải tiến liên tục:

-

Thu thập dữ liệu bảo mật.

-

Cập nhật chính sách và cải tiến quy trình.

Lợi ích của DevSecOps:

-

Giảm rủi ro bảo mật: Phát hiện lỗi sớm, xử lý nhanh.

-

Tăng tốc độ phát triển: Công cụ tự động hóa giúp fix lỗi nhanh.

-

Tuân thủ tiêu chuẩn: Dễ đáp ứng các tiêu chuẩn bảo mật như ISO 27001, GDPR, PCI-DSS.

-

Tiết kiệm chi phí: Fix lỗi bảo mật sớm đỡ tốn tiền khắc phục sau này.

Khó khăn khi triển khai DevSecOps

-

Thay đổi tư duy: Dev, ops, security phải làm việc cùng nhau.

-

Thiếu chuyên gia bảo mật: Không phải dev nào cũng giỏi security.

-

Chi phí ban đầu cao: Cần đầu tư công cụ, đào tạo đội ngũ.

DevSecOps hoạt động thế nào?

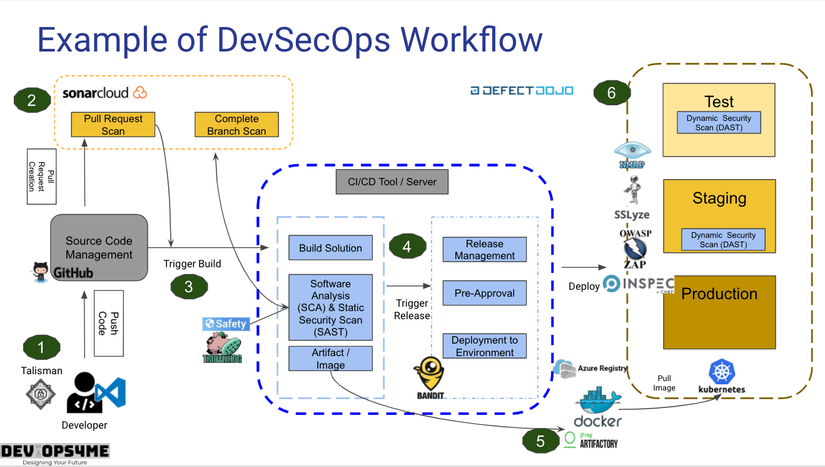

Nguồn: Internet

Việc áp dụng DevSecOps cũng vô cùng dễ dàng và dễ hiểu, cụ thể như sau:

- Khi phát triển một tính năng, refactor hay fix bugs, đội ngũ phát triển (Developer) của chúng tôi thực hiện push code và tạo pull request lên github (bước 1).

- Dự án sử dụng Sonarqube để scan source code, ở bước này Sonarqube thực hiện pull request scan để kiểm tra xem pull request có vấn đề nào không (code smell, lỗ hổng bảo mật,...) (bước 2). Khi đội dev đã xử lý các vấn đề sẽ merge pull request và chuyển tiếp sang (bước 3).

- Tại (bước 4) thực hiện trigger build, lúc này thực hiện quét bảo mật các thư viện bên thứ ba bằng SCA và chạy kiểm tra tĩnh (SAST) scan cả branch của source code để đảm bảo không có vấn đề bảo mật nào sẽ build app, image ở (bước 5) (sử dụng Docker, K8s,...) và tiến hành release server test (hoặc staging) ở (bước 6)

- Tại server test và staging thực hiện chạy kiểm tra động (DAST) đảm bảo an toàn mới deploy và release lên production. Đương nhiên cũng cần chạy kiểm tra động (DAST) định kỳ tại production để kịp thời phát hiện các lỗ hổng không đáng có.

Các công cụ hỗ trợ DevSecOps

-

SAST (Static Application Security Testing): SonarQube, Checkmarx, Fortify.

-

DAST (Dynamic Application Security Testing): OWASP ZAP, Burp Suite.

-

SCA (Software Composition Analysis): Snyk, Black Duck.

-

Container Security: Trivy, Clair, Anchore.

-

CI/CD Security: GitHub Dependabot, GitLab Security Dashboard.

-

SIEM & Monitoring: Splunk, AWS Security Hub.

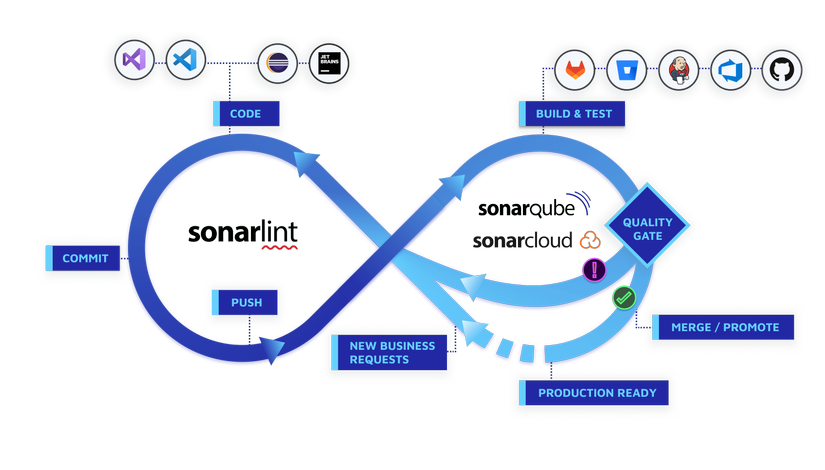

1, SonarQube

https://sonarcloud.io/projects

SonarQube là một nền tảng quét mã nguồn tự động để phân tích chất lượng mã và bảo mật phần mềm. Nó hỗ trợ nhiều ngôn ngữ lập trình và giúp phát hiện các vấn đề về code smells, lỗi bảo mật, lỗ hổng tiềm ẩn, cũng như đảm bảo tuân thủ các tiêu chuẩn lập trình.

Tính năng chính của SonarQube:

- Phân tích tĩnh mã nguồn (SAST): Phát hiện lỗ hổng bảo mật, lỗi logic, và mã không an toàn.

- Đánh giá chất lượng mã: Kiểm tra độ phức tạp, lặp mã, quy tắc coding conventions.

- Tích hợp với CI/CD: Hoạt động với Jenkins, GitHub Actions, GitLab CI/CD, Azure DevOps,…

- Hỗ trợ nhiều ngôn ngữ lập trình: Java, C#, Python, JavaScript, TypeScript, Go, PHP, v.v.

- Giao diện trực quan: Báo cáo chất lượng mã, xu hướng, cảnh báo bảo mật theo thời gian thực.

Có thể sử dụng các tính năng trả phí của Sonarqube hoặc tự self-host Sonarqube với OSS SonarQube Community

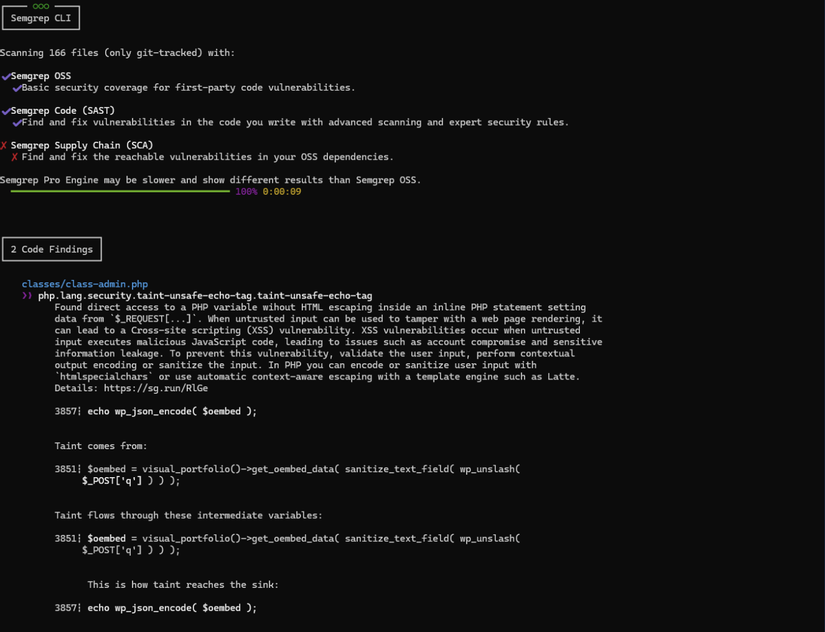

2, Semgrep

Semgrep là một công cụ phân tích mã nguồn tĩnh (Static Analysis) mã nguồn mở, giúp phát hiện lỗi bảo mật, lỗ hổng và vi phạm coding standards trong code. Điểm đặc biệt của Semgrep là khả năng tìm kiếm và kiểm tra mã nguồn theo các quy tắc tùy chỉnh, nhanh chóng và linh hoạt hơn so với các công cụ truyền thống.

Một số ngôn ngữ hỗ trợ scan: C# (.NET), C, C++, Go, Kotlin, Java, JavaScript, Objective-C, Python, Ruby, Rust, Scala, Swift, TypeScript Used by: Figma, Lyft, Dropbox, HashiCorp, Gitlab

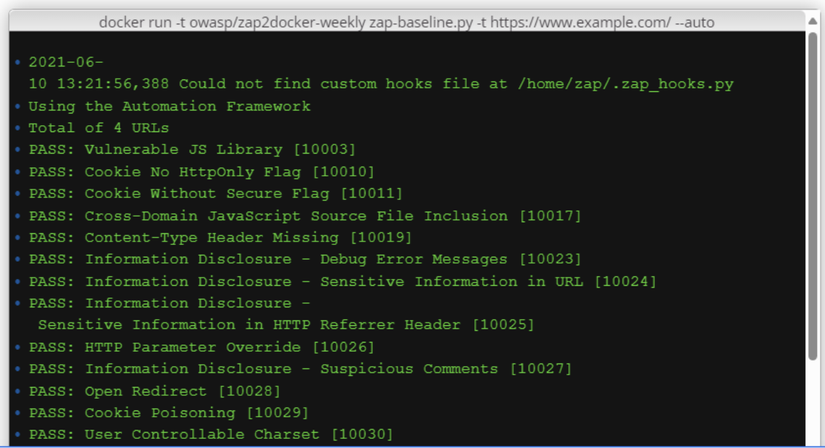

3, Zap

OWASP ZAP (Zed Attack Proxy) là một công cụ kiểm thử bảo mật ứng dụng web mã nguồn mở, được phát triển bởi OWASP (Open Web Application Security Project). ZAP giúp các nhà phát triển và chuyên gia bảo mật phát hiện lỗ hổng trong ứng dụng web một cách tự động và thủ công.

Kết luận

DevSecOps không chỉ giúp bảo vệ phần mềm khỏi các mối đe dọa mà còn giúp quy trình phát triển trơn tru, giảm rủi ro, tiết kiệm chi phí. Tích hợp bảo mật vào vòng đời phát triển phần mềm không còn là lựa chọn, mà là điều bắt buộc nếu muốn sản phẩm an toàn, ổn định.

All rights reserved